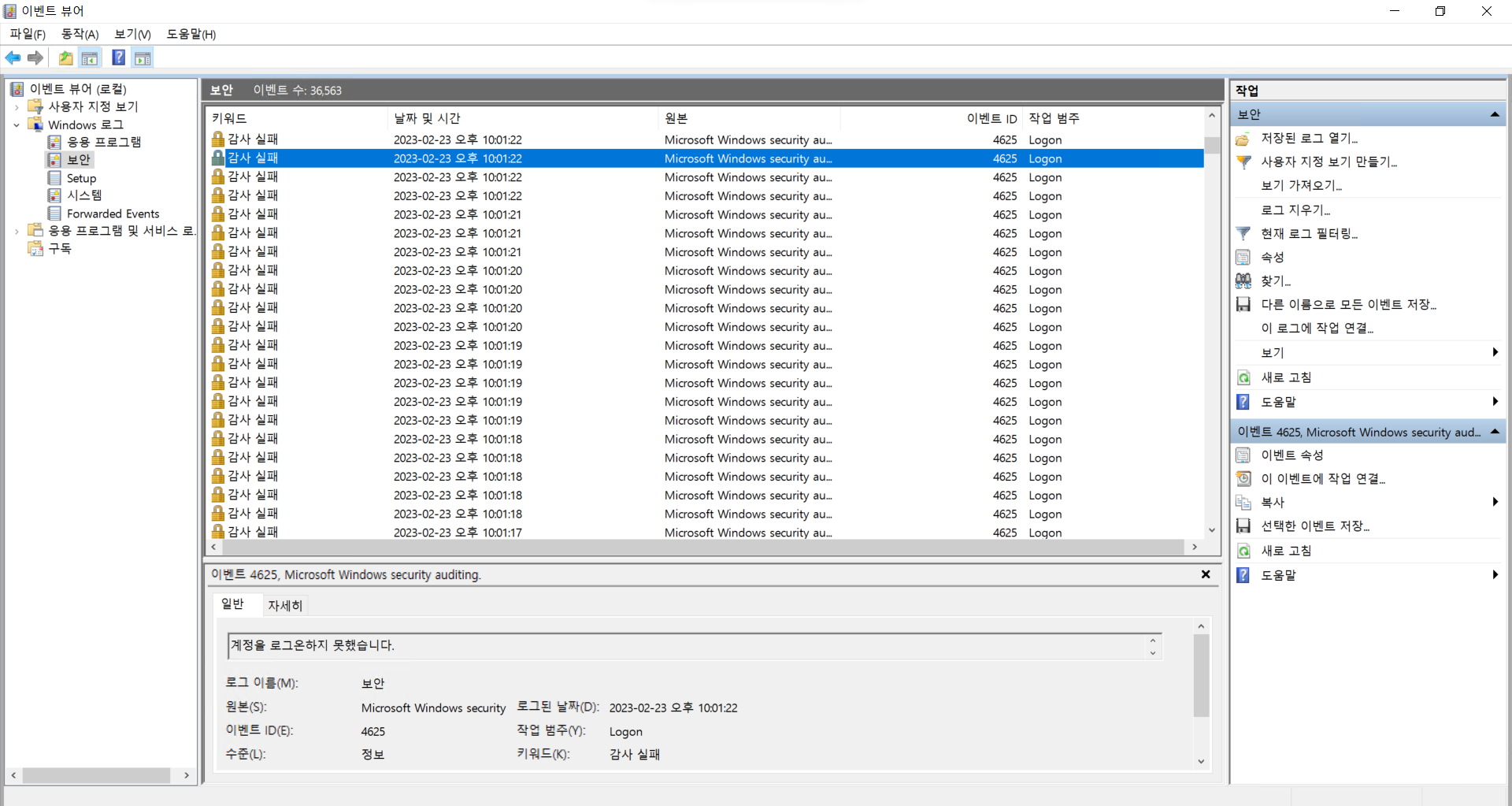

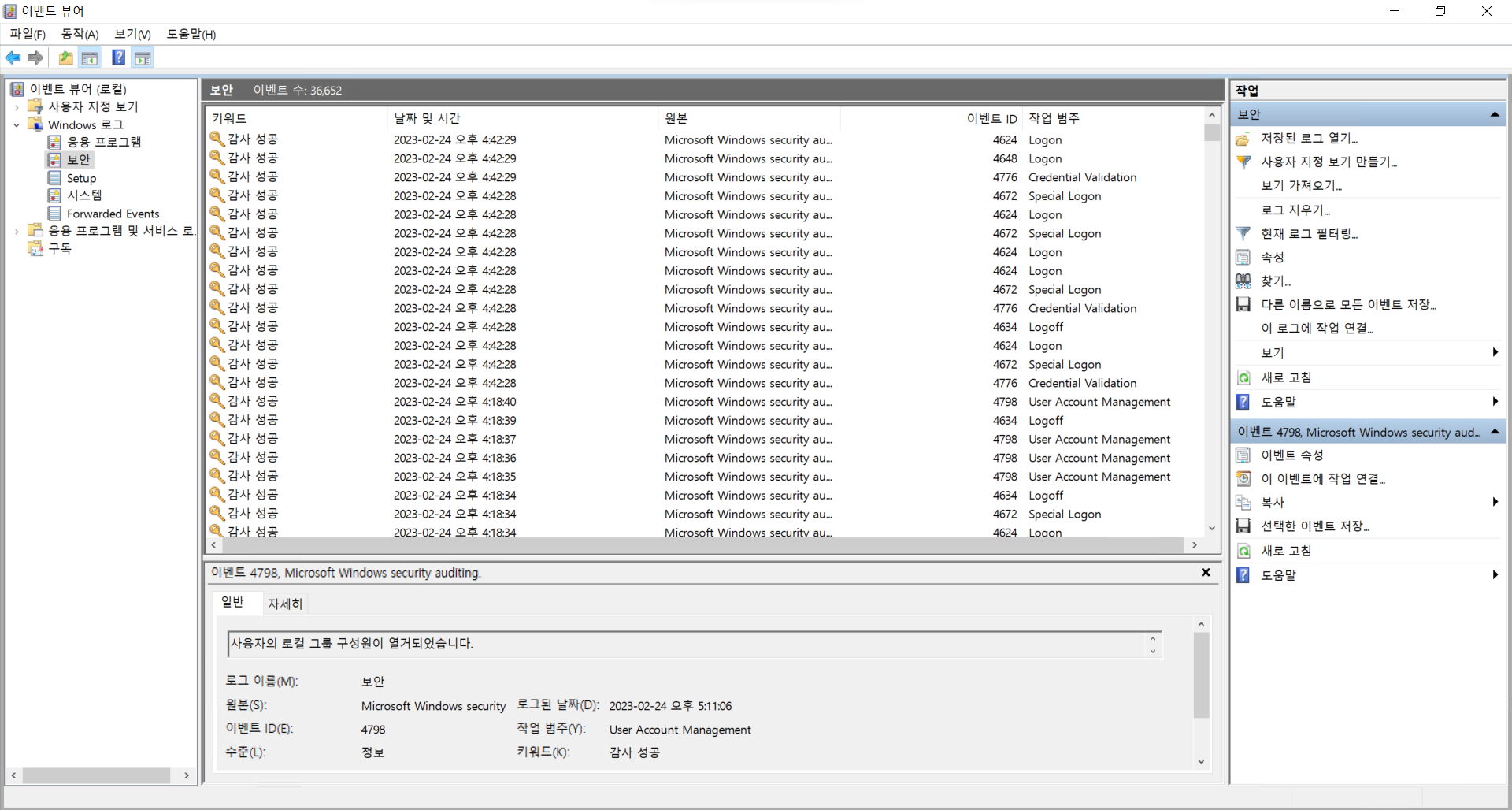

윈도우 서버 RDP 사용 중 이벤트 뷰어를 확인하니 초당 3~20회 무차별 대입 공격이 있어서 RDP 포트 번호를 1년 동안 주기적으로 변경했다.

포트를 바꿔도 RDP 무차별 대입 공격이 한 번 들어오면 며칠 후 지속적인 공격이 다시 시작된다.

공격 IP를 AbuseIPDB에서 확인하니 대부분 러시아였고, 계속 두었다가는 서버가 위험할 수 있어 OpenVPN을 구축하여 RDP를 VPN 뒤로 배치하려고 했다. 하지만 RDP 하나 때문에 OpenVPN을 구축하는 것은 비효율적이어서 Tailscale을 이용하여 사설 네트워크를 구축했다.

Tailscale이란?

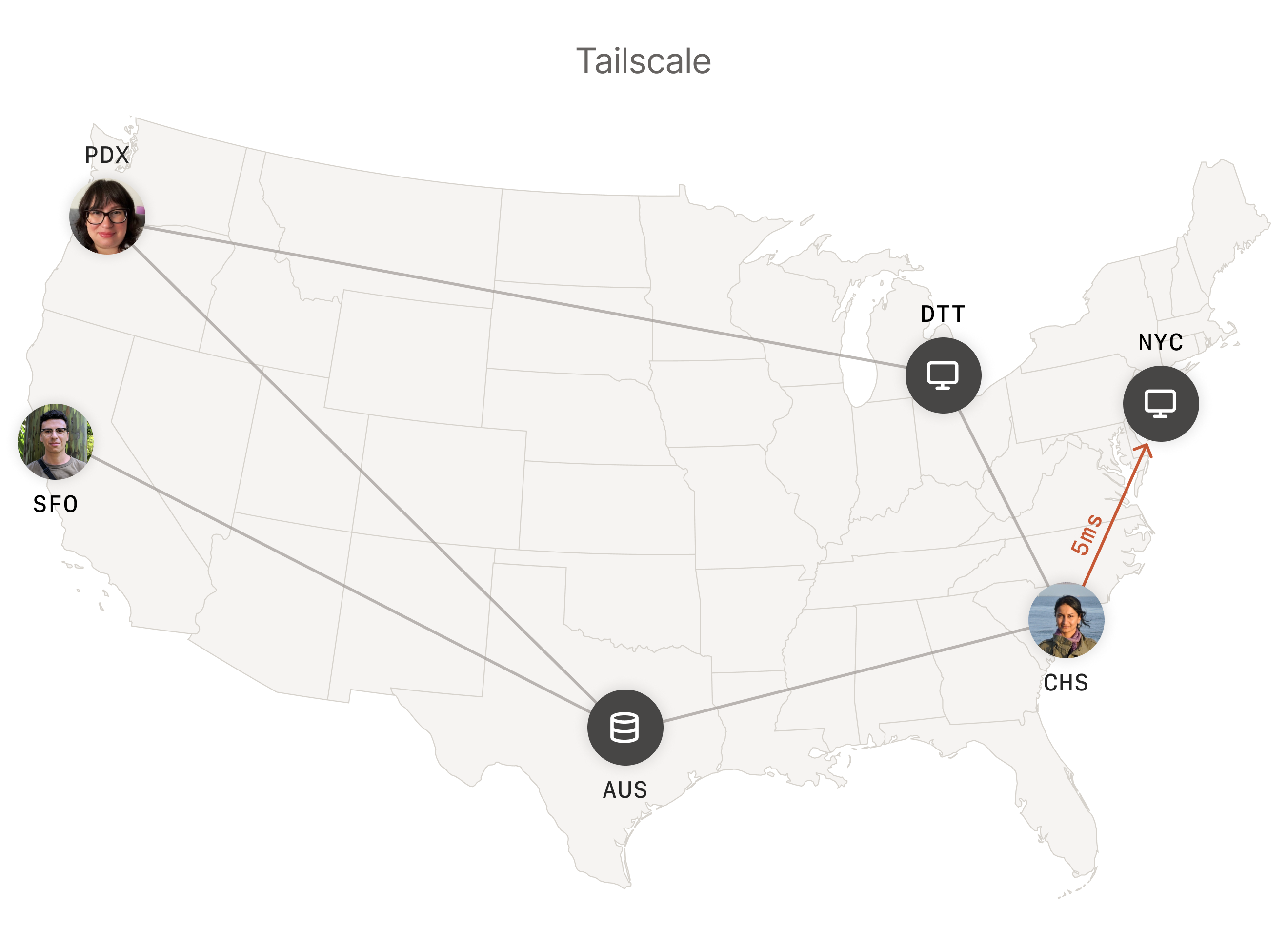

Tailscale는 오픈소스 Wireguard 프로토콜을 사용하여 암호화된 지점 간 연결을 활성화하여 개인 네트워크의 장치만 서로 통신할 수 있다.

Tailscale은 가능한 경우 중앙 집중화를 피하므로 네트워크 트래픽이 시스템 간에 직접 통신할 수 있어 처리량이 증가하고 대기 시간이 짧아진다. 또한 분산화는 안정성과 신뢰성을 향상시킨다.

장치 간의 네트워크 연결은 마치 방화벽과 라우터가 없는 것처럼 통과하여 포트 포워딩을 수동으로 구성할 필요 없이 직접 연결할 수 있다. 다른 네트워크(예: 유선, 셀룰러, 와이파이 등) 간에 전환하는 경우에도 기존 연결이 활성 상태를 유지하도록 할 수 있다.

개발자는 Tailscale을 사용하여 번거롭게 방화벽 규칙 및 네트워크 구성을 구성하지 않고도 테스트 서비스를 게시할 수 있다.

중소기업 대표는 재택 근무 직원에게 기존 VPN 솔루션에 수백만 원을 지출하지 않고도 중요한 리소스에 몇 분 안에 액세스할 수 있는 안전한 방법을 제공할 수 있다.

Tailscale로 RDP(원격 데스크톱) 보호하기

기업 사용자는 유료이다.

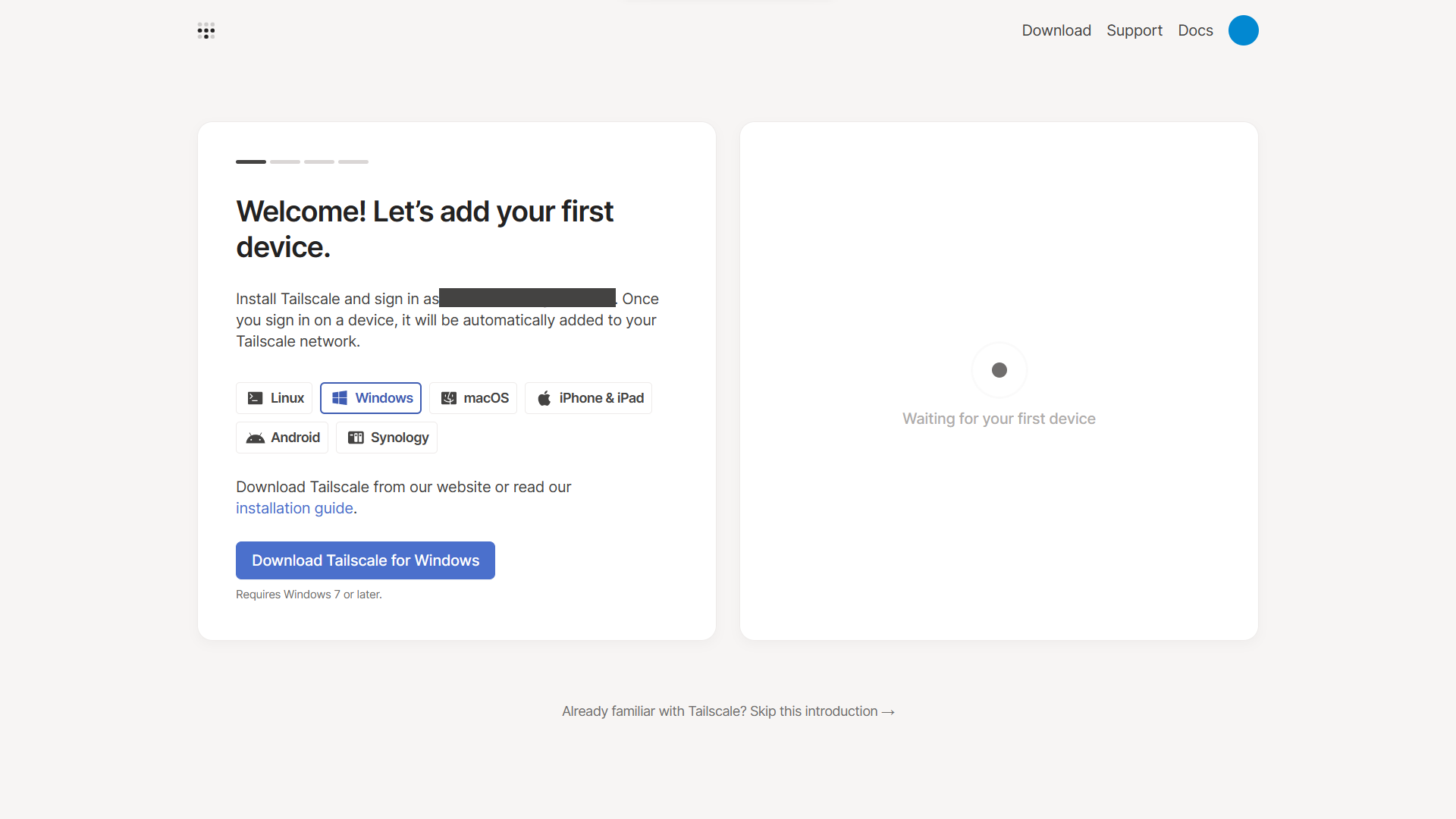

Tailscale 사이트를 접속하고 상단 오른쪽에 있는 로그인 버튼을 클릭하여 로그인한다.

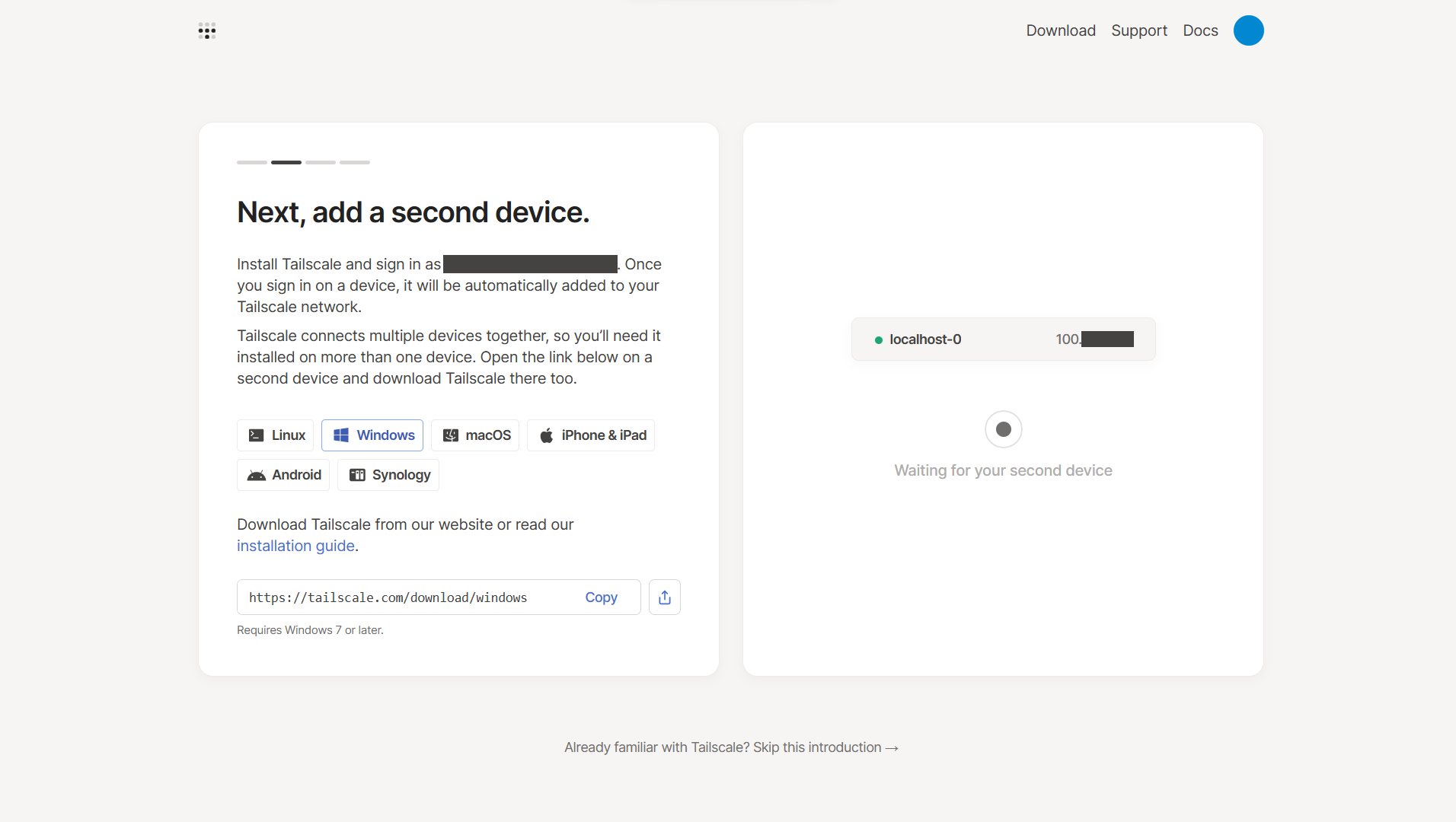

클라이언트 PC에 Tailscale을 설치한다.

클라이언트 PC에 설치 후 정상적으로 기기가 표시되는 것을 확인했으면 RDP PC에 Tailscale을 설치한다.

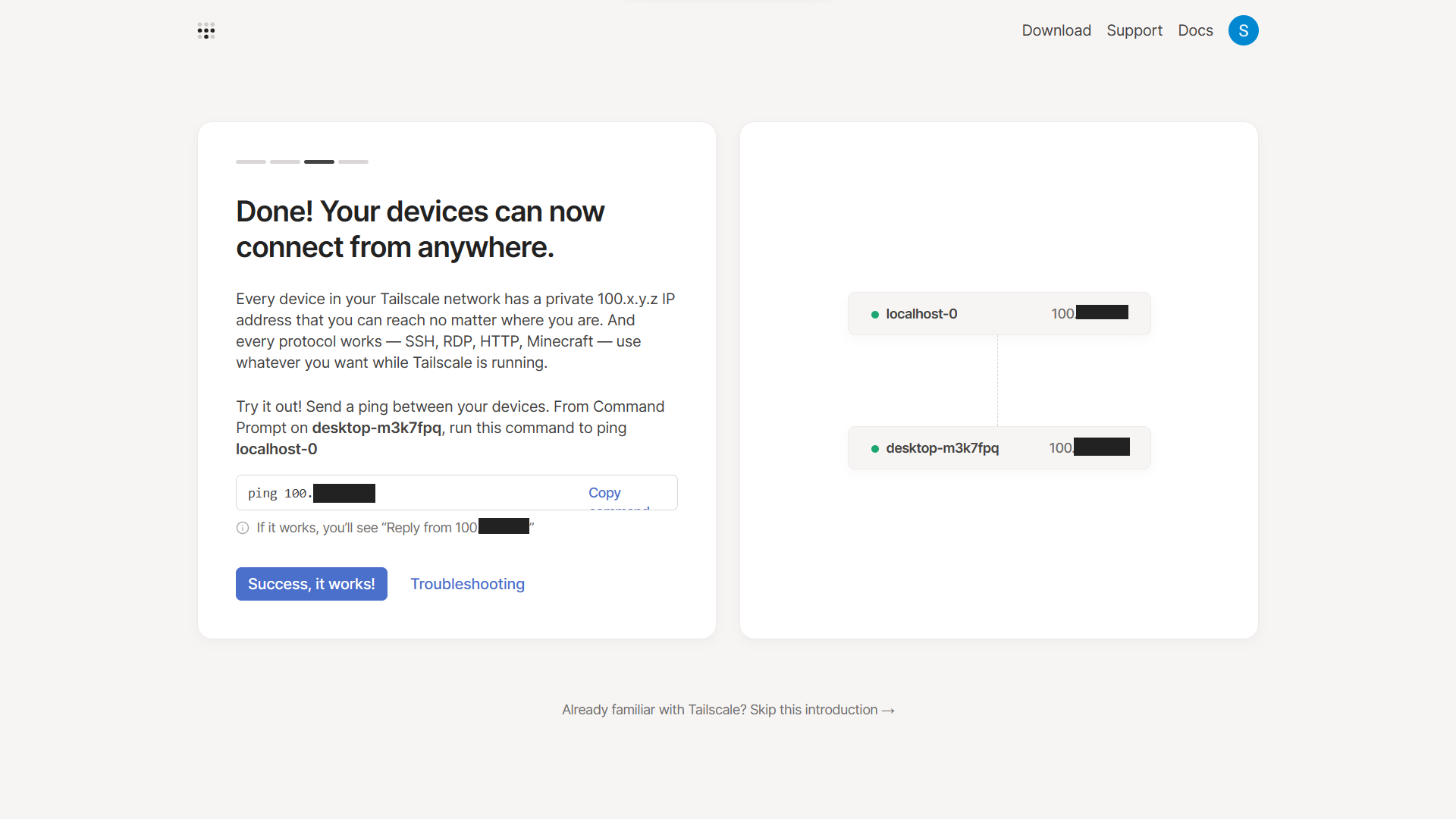

ping 명령어로 서로 통신이 되는지 확인하고 정상적으로 작동하면 'Success, it works!'를 누르고 관리자 콘솔로 이동한다.

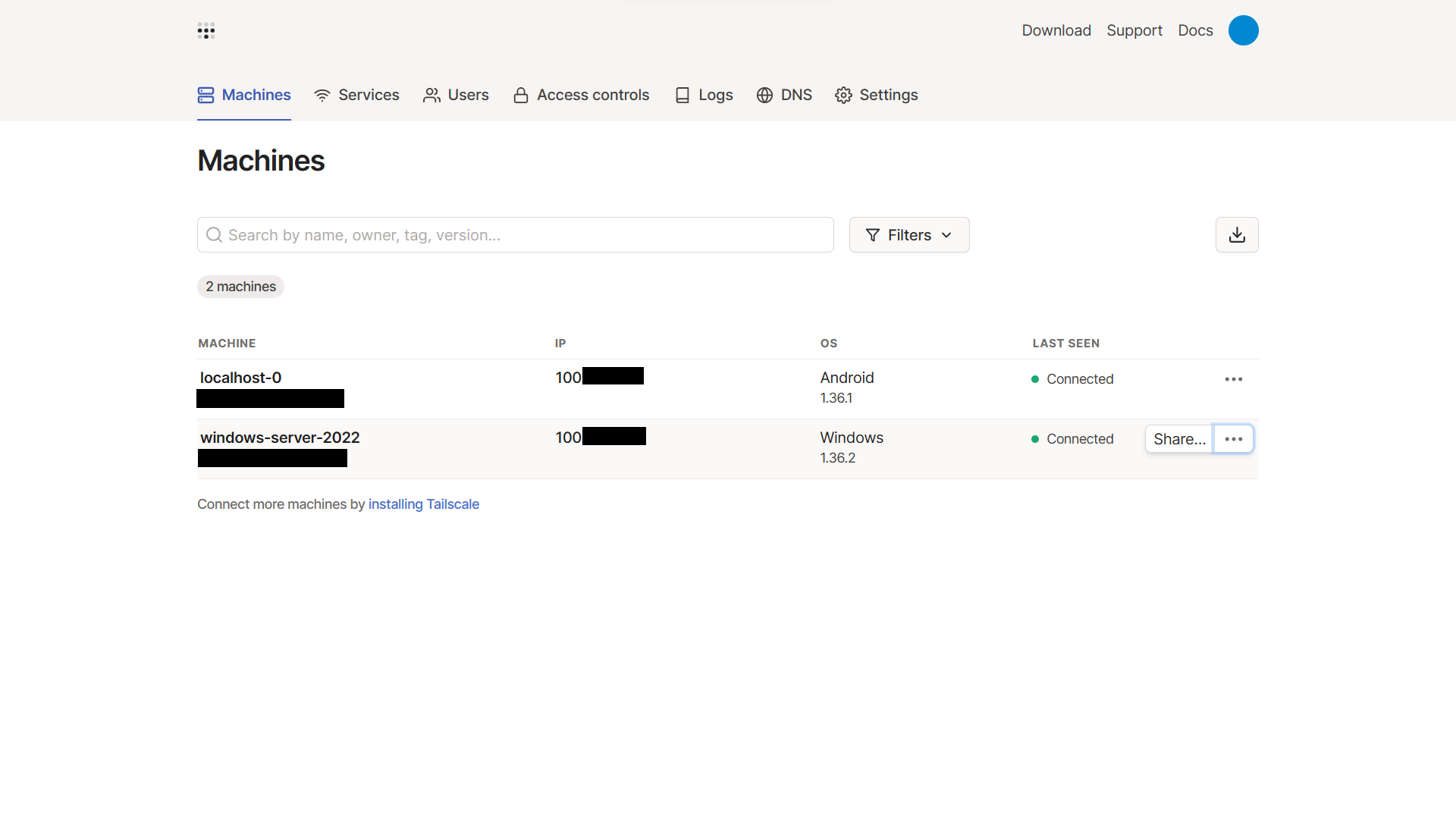

관리자 콘솔에는 다양한 기능이 있으니 여러 기능들을 확인해 보는 것이 좋다.

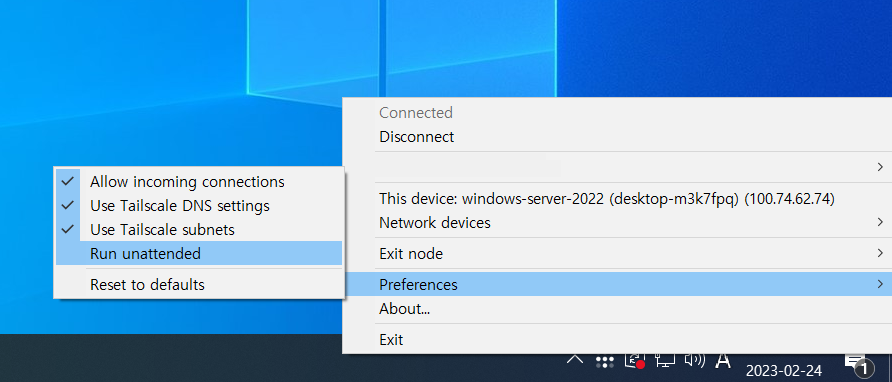

RDP PC가 로그인되지 않아도 Tailscale이 자동으로 실행될 수 있도록 'Run unattended'를 활성화한다.

클라이언트 PC > RDP PC (Tailscale IP)로 RDP가 정상적으로 연결되는지 확인한다.

RDP PC가 라우터, 방화벽 장비 뒤에 있다면 라우터, 방화벽 장비 포트포워드에서 RDP 포트를 삭제한다. (윈도우 방화벽에서 RDP 포트를 차단하거나 삭제하면 안 된다.)

RDP PC가 사설 IP가 아닌, WAN에 직결되어 있어 공인 IP를 부여받았으면 Secure a Windows RDP (Remote Desktop Protocol) server 참고하면 된다.

Tailscale 적용 후 RDP 공격이 사라졌다.

지속적인 공격으로 인해 RDP 보안 조치를 취해야 하거나, RDP 보안이 걱정된다면 Tailscale 사용을 고려해 볼 것을 권장한다.